La evolución del malware ha obligado a los sistemas de defensa digital a reinventarse. Durante años, las soluciones antivirus tradicionales se basaron en firmas estáticas para detectar amenazas, pero los atacantes encontraron nuevas formas de evadirlas. Hoy, la ofuscación de código se ha convertido en una de las estrategias más sofisticadas en la guerra cibernética.

¿Qué es la ofuscación de código y por qué es clave en la seguridad digital?

La ofuscación es una técnica que busca dificultar la lectura o análisis del código fuente. Originalmente, su propósito era proteger la propiedad intelectual de los desarrolladores legítimos, pero hoy es también una herramienta común entre los ciberdelincuentes.

Estas técnicas alteran la estructura del código sin modificar su funcionalidad, impidiendo que los antivirus y analistas detecten fácilmente comportamientos maliciosos.

A lo largo de los años, los métodos de ofuscación han evolucionado, y actualmente se emplean tanto en software malicioso como en aplicaciones legítimas que desean evitar la ingeniería inversa.

¿Cómo funciona la ofuscación en los lenguajes interpretados?

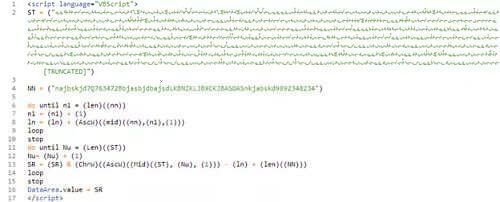

En el caso de lenguajes como JavaScript, los desarrolladores suelen utilizar ofuscadores para proteger su código del robo o la manipulación. Sin embargo, los atacantes llevan esta práctica al extremo, llegando incluso a encriptar el código fuente para que solo se ejecute una vez que el programa esté activo.

Esto complica significativamente el análisis estático, lo que permite que scripts maliciosos pasen desapercibidos hasta el momento de su ejecución.

El mismo principio se aplica a plataformas como .NET, donde los ejecutables pueden descompilarse fácilmente. Para contrarrestarlo, los desarrolladores utilizan técnicas de ofuscación y cifrado que protegen sus aplicaciones frente a la ingeniería inversa.

¿Cuándo la ofuscación puede ser legítima?

No toda la ofuscación es sinónimo de amenaza. En sectores como el bancario, ciertas herramientas antifraude utilizan ofuscación avanzada para proteger sus propios mecanismos de seguridad.

En estos casos, el propósito no es ocultar malware, sino impedir que los atacantes exploten vulnerabilidades o manipulen el sistema.

¿Qué papel juegan los empacadores en la ofuscación?

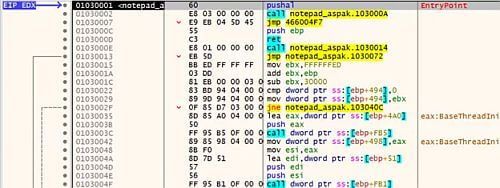

Los empacadores (packers) son herramientas diseñadas para proteger los binarios compilados mediante compresión u ocultamiento del código original.

Su funcionamiento es similar al de un archivo comprimido: el binario se “empaqueta” junto con un módulo desofuscador que se ejecuta al iniciar el programa. De esta manera, el código original solo se restaura temporalmente en memoria, complicando el trabajo de los analistas.

Entre los ejemplos más conocidos se encuentran UPX, que prioriza la compresión sobre la protección, y ASPack, que emplea auto-modificación de código para frustrar depuradores y herramientas de análisis.

¿Dónde entra la nueva generación de empacadores visuales?

Los empacadores basados en virtualización representan la siguiente fase de la ofuscación. En lugar de comprimir el binario original, recrean un nuevo ejecutable que opera sobre un intérprete ofuscado.

Esto significa que el código nunca se restaura en su forma original, manteniéndose cifrado incluso durante su ejecución.

El resultado es una mayor seguridad, aunque con un costo: archivos más pesados y menor rendimiento.

Un ejemplo destacado de esta técnica es VMProtect, conocido por su complejidad extrema y su resistencia frente a intentos de ingeniería inversa. Cada binario protegido con esta herramienta utiliza un bytecode único, lo que impide crear soluciones universales de desofuscación.

¿Por qué los atacantes usan menos VMProtect hoy?

A pesar de su efectividad, VMProtect no es la opción favorita entre los creadores de malware recientes. Estudios realizados por Forcepoint Security Labs revelan que la mayoría de los binarios ofuscados con VMProtect no son malware tradicional, sino adware y software fraudulento de videojuegos.

Esto se debe a que los ciberdelincuentes buscan métodos más ligeros y menos costosos de implementar, privilegiando la velocidad y el volumen de infección sobre la sofisticación técnica.

La evolución de la ofuscación en la era de la inteligencia artificial

En 2025, la ofuscación de código se posiciona como un campo clave tanto en la defensa como en el ataque cibernético. Mientras las empresas la usan para proteger su propiedad intelectual, los actores maliciosos la perfeccionan para evadir la detección.

El desafío para la industria es desarrollar soluciones inteligentes capaces de analizar comportamientos en lugar de patrones estáticos.

En la nueva era de la ciberseguridad, la transparencia y la adaptabilidad serán las mejores armas contra la oscuridad del código.

¿Qué opinas sobre el futuro de la ofuscación en la ciberseguridad? Comparte tu perspectiva en los comentarios y sigue explorando más análisis en nuestra sección de tecnología y seguridad digital.

Mantente informad@ con nuestras publicaciones en tu dispositivo, ¡Suscríbete Ahora!